Lorsque l'occasion se présente, des personnes qui n'ont jamais eu l'intention de s'attaquer à votre entreprise peuvent se changer en une grave menace pour la cybersécurité. Si vous oubliez d'empêcher un employé licencié d'accéder à votre système, il peut voler ou modifier vos données essentielles. Si vous accordez à un sous-traitant un accès excessif à votre infrastructure, il peut provoquer une grave violation de données. C'est pourquoi il est essentiel de veiller à ne pas donner aux utilisateurs internes l'occasion de devenir malveillants.

Dans cet article, nous explorons la nature des attaques opportunistes et les motivations possibles de leurs auteurs. Nous analysons comment les attaques ciblées se distinguent des attaques opportunistes courantes, ce qui peut être utilisé comme une opportunité pour attaquer votre entreprise, et comment se préparer aux attaques opportunistes.

Quel est l'élément central d'une attaque opportuniste ?

Les attaquants opportunistes font profil bas jusqu'à ce que la bonne occasion se présente.

D'une manière générale, on peut diviser toutes les cyberattaques en deux grands groupes :

- Ciblé

- Opportuniste

Attaques ciblées ou dirigées vers un objectif précis : Elles sont généralement préparées à l'avance, de sorte que vous pourriez remarquer quelque chose de suspect avant qu'il ne soit trop tard. Comme leur nom l'indique, ces attaques sont toujours dirigées vers une cible spécifique. Les utilisateurs internes malveillants à l'origine d'une attaque ciblée passent du temps à recueillir des informations sur leur victime, à planifier leurs actions et à préparer l'attaque proprement dite.

Par exemple, supposons qu'un employé quittant l'entreprise crée un compte backdoor dont personne n'est au courant avant son départ. Il prévoit d'utiliser ce compte plus tard pour accéder à nouveau aux ressources de l'entreprise et les utiliser à son avantage. Il s'agit d'un exemple classique d'attaque ciblée provenant d'un utilisateur interne malveillant.

De leur côté, les attaques opportunistes ou non ciblées peuvent ne présenter aucun signe avant-coureur, car elles sont souvent exécutées spontanément. N'ayant pas de cible spécifique, les attaquants opportunistes tirent simplement parti de la situation et prennent ce qu'ils peuvent obtenir.

Supposons qu'un employé récemment licencié découvre qu'il a encore accès au réseau d'entreprise de son ancien employeur. Après cette découverte, il abuse de son droit d'accès restant pour altérer les données et les services de l'entreprise. Il s'agit d'un exemple typique d'attaque opportuniste.

Lorsqu'une attaque opportuniste provient de l'extérieur, elle est généralement exécutée par un logiciel malveillant ou un hameçonnage. Mais comme 98 % des entreprises se sentent vulnérables aux menaces internes, c'est aux utilisateurs internes opportunistes que vous devez faire attention.

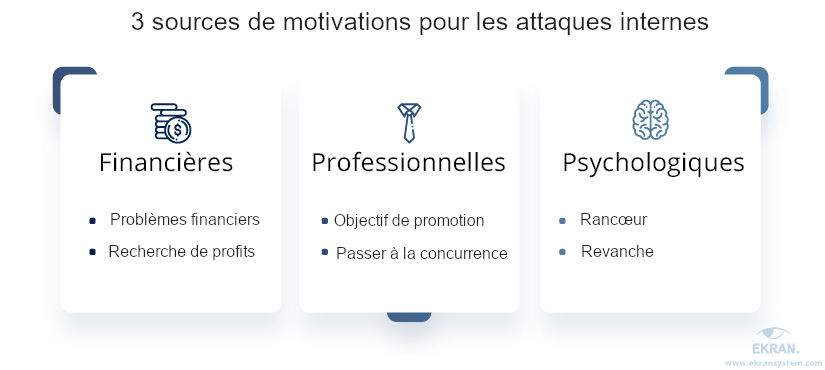

Les utilisateurs internes malveillants et opportunistes peuvent avoir la même motivation :

Toute situation permettant à un utilisateur d'obtenir des données précieuses ou de prendre le contrôle de services critiques sans exposer son identité peut être considérée comme une opportunité pour une attaque non ciblée. Et l'ampleur des dommages que les attaquants opportunistes peuvent causer à une entreprise est principalement limitée par les opportunités qui leur sont présentées.

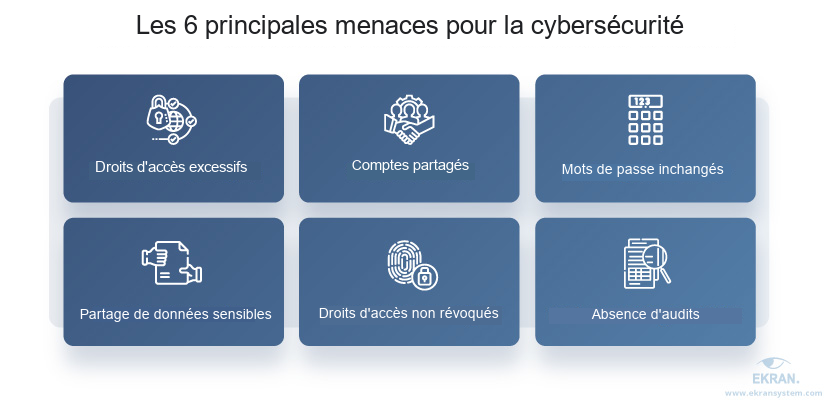

6 facteurs clés pour les attaques opportunistes

Attention aux erreurs de configuration des accès et au manque de visibilité.

Examinons quelques-uns des facteurs les plus courants qui peuvent transformer un utilisateur ordinaire en un utilisateur malveillant.

1. Droits d'accès excessifs — Permissions d'accès mal configurées : peut mettre des ressources critiques à la disposition d'employés qui ne sont pas censés travailler avec elles. Certains employés peuvent y voir l'occasion d'altérer ces ressources, que ce soit par accident ou intentionnellement.

2. Partage de données sensibles — Les collègues de travail ont tendance à partager toutes sortes de données sensibles entre eux, qu'il s'agisse de discussions au sein de l'équipe ou de mots de passe de comptes. Certaines personnes, cependant, peuvent utiliser ces connaissances pour obtenir des informations précieuses sur vos secrets commerciaux ou exécuter une attaque sous le compte d'une autre personne.

3. Comptes partagés — Lorsque plusieurs personnes utilisent un même compte partagé, il est généralement difficile de distinguer qui a fait quoi. Certaines personnes peuvent voir dans ce manque de traçabilité une occasion d'attaquer.

4. Droits d'accès non révoqués — Si un employé promu, rétrogradé ou licencié ne voit pas ses autorisations d'accès précédentes révoquées, il peut les utiliser à son avantage.

5. Mots de passe inchangés — Dans les cas où il est difficile de révoquer l'accès individuel, comme dans le cas des comptes partagés, les mots de passe inchangés permettent aux anciens employés de conserver l'accès aux services et aux données importants, même après leur départ de votre entreprise.

6. Absence de procédures d'audit — Le fait de ne pas mettre en place des routines appropriées de surveillance et d'audit de l'activité des utilisateurs crée un environnement propice aux attaques opportunistes. Lorsque les gens savent qu'ils seront pris, il est peu probable qu'ils saisissent une opportunité, même lorsqu'elle se présente.

Maintenant que nous avons exploré les bases des attaques opportunistes, parlons des moyens de protéger votre entreprise contre une telle menace.

Comment dissuader un attaquant opportuniste ?

Prévenir les incidents au lieu de traiter leurs conséquences.

La meilleure façon de dissuader les attaquants opportunistes est de ne pas leur donner l'occasion de nuire à votre entreprise en premier lieu.

Vous devez comprendre quelles sont les informations sensibles dont vous disposez et qui, dans votre entreprise, y a accès. Envisagez de procéder à une évaluation approfondie des risques afin de déterminer exactement quels actifs doivent être protégés et contre quels risques. Une fois que vous connaissez les points les plus sensibles de votre système, vous pouvez prendre les précautions nécessaires pour assurer leur protection.

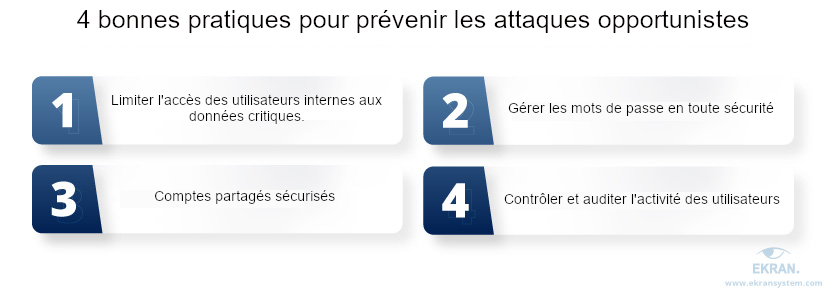

Nous précisons ci-dessous quatre bonnes pratiques qui peuvent vous aider à limiter le risque d'attaques opportunistes.

1. Limitez l'accès des utilisateurs internes aux données critiques. Pour protéger vos actifs sensibles des utilisateurs internes opportunistes, essayez de mettre en œuvre ces pratiques :

- Suivez le principe du moindre privilège afin que vos employés et sous-traitants disposent des autorisations d'accès exactes dont ils ont besoin pour faire leur travail.

- Établissez une politique claire de gestion des accès afin que, chaque fois qu'un membre de votre entreprise change de poste ou quitte l'entreprise, ses autorisations d'accès soient réexaminées ou révoquées.

- Formez vos employés aux principes de base de la protection des données afin qu'ils sachent exactement quelles informations ils peuvent partager avec qui et dans quelle mesure.

2. Gérez les mots de passe en préservant la sécurité. Les mots de passe faibles et périmés créent des risques supplémentaires pour vous et des opportunités pour les acteurs malveillants. Pour minimiser les risques de cybersécurité liés à la compromission des informations d'identification, tenez compte des recommandations suivantes :

- Définissez des règles claires pour l'utilisation des mots de passe, en mettant l'accent sur les exigences minimales en matière de mots de passe, la rotation des mots de passe et les routines de partage des informations d'identification. Et veillez à former vos employés à ces règles.

- Déployez un outil de gestion des mots de passe qui vous aidera à sécuriser et à automatiser la création, la rotation et la suppression des mots de passe.

- Consultez les réglementations de conformité et les normes de cybersécurité pertinentes pour obtenir des conseils supplémentaires sur la gestion des mots de passe.+

3. Sécurisez les comptes partagés. Bien que cela puisse créer des risques supplémentaires en matière de cybersécurité, le fait que des comptes soient accessibles et gérés par plusieurs utilisateurs est une nécessité pour de nombreuses entreprises. Si le remplacement des comptes partagés par des comptes individuels similaires n'est pas envisageable pour vous, voici ce que vous pouvez faire pour améliorer la sécurité des comptes :

- Changez les mots de passe des comptes partagés chaque fois qu'une personne ayant un accès change de poste ou quitte votre entreprise.

- Ajoutez une couche supplémentaire d'authentification des utilisateurs afin de pouvoir distinguer les actions de différents utilisateurs sous le même compte.

4. Contrôlez et auditez l'activité des utilisateurs. Un contrôle continu de l'activité des utilisateurs et des audits internes réguliers peuvent non seulement vous aider à détecter les signes précurseurs d'une attaque d'utilisateurs internes, mais aussi vous apporter quelques avantages supplémentaires :

- Détectez les autorisations d'accès mal configurées

- Trouvez les comptes inactifs et suspects qui doivent être désactivés ou supprimés.

- Trouver les mots de passe périmés

- Découvrez les raisons de la baisse de productivité des employés

Vous pouvez également essayer de filtrer les personnes sujettes à des attaques opportunistes lors de la vérification des antécédents.

Limiter les attaques opportunistes grâce au système Ekran

Bien que vous puissiez utiliser des outils distincts pour mettre en œuvre ces meilleures pratiques, il est préférable de rechercher une solution unique qui vous permettra de détecter et de dissuader plus facilement les utilisateurs internes opportunistes.

Ekran System est une plateforme universelle de gestion des risques liés aux utilisateurs internes qui offre une large sélection de fonctionnalités pour détecter, neutraliser et dissuader les menaces d'utilisateurs internes. Notre plateforme peut vous aider à obtenir plus de visibilité sur l'activité des utilisateurs au sein de votre réseau, à augmenter la granularité de la gestion des accès et à permettre une réponse rapide aux incidents de cybersécurité.

En particulier, le déploiement d'Ekran System vous permet de :

- Contrôler et analyser en temps réel l'activité des employés sur place et à distance ainsi que des sous-traitants pour savoir qui fait quoi au sein de votre réseau

- Enregistrer les sessions des utilisateurs et les examiner dans un lecteur de type YouTube, et utiliser ces enregistrements comme preuves lors des audits et des enquêtes

- Avoir une gestion granulaire des accès, attribuer des autorisations à des comptes ou à des rôles distincts (ou l'octroi d'autorisations sur la base d'une demande unique) afin que vos employés ne puissent accéder qu'aux données et aux services dont ils ont réellement besoin

- Atténuer le vol d'informations avec l'authentification multi-facteurs

- Distinguer les utilisateurs individuels. travailler avec des comptes partagés en utilisant l'authentification secondaire

- Recevoir des alertes et des notifications sur les événements à risque et les activités suspectes pour permettre une réponse rapide aux incidents

- Détecter et bloquer les utilisateurs et les processus suspects en temps réel grâce au système d'intelligence artificielle: module d'analyse du comportement d'un utilisateur et d'une d'entité

-

- Générer des rapports pour les audits internes et externes, à la fois manuellement et automatiquement, et les exporter dans un format inviolable

En exploitant toutes les capacités d'Ekran System, vous serez en mesure de détecter efficacement les attaquants opportunistes et d'atténuer les risques posés par les utilisateurs internes malveillants.

Conclusion

La principale différence entre les attaques ciblées et les attaques opportunistes courantes est qu'un pirate opportuniste profite d'une occasion qui se présente à lui plutôt que de planifier son attaque à l'avance. Toutes les faiblesses qu'ils trouvent dans votre système de sécurité peuvent constituer une opportunité, qu'il s'agisse d'autorisations d'accès mal configurées ou de mots de passe et de comptes partagés.

Les attaques non ciblées peuvent provenir de l'extérieur, comme les ransomwares opportunistes, ou de l'intérieur de votre entreprise, comme les utilisateurs internes opportunistes. Pour dissuader les attaquants opportunistes, vous devez gagner en visibilité sur le réseau de votre entreprise afin de savoir qui accède à vos ressources critiques, quand et ce qu'ils en font.

La plateforme d'Ekran System vous offre de solides capacités de gestion des accès, de surveillance des activités et de réponse aux incidents. Demandez une version d'essai de 30 jours d'Ekran System et voyez comment vous pouvez renforcer la protection de vos données et systèmes précieux dès maintenant.