Imaginez la situation : Votre organisation prépare une conférence. L'équipe d'administration informatique doit s'assurer que la sécurité du réseau est intacte tout au long de la conférence, car un réseau sécurisé et bien connecté détermine le succès de l'événement.

Or, selon une étude récente de Statista, le coût moyen mondial d'une violation de données entre Mai 2020 et Mai 2023 s'élève à 4,45 millions de dollars.

Vous vous demandez quel est le rapport entre le coût d'une faille de sécurité et la sécurité du réseau lors d'une conférence ? Dans ce blog, nous discuterons de la sécurisation de votre réseau lors d'un événement tel qu'une conférence et de la manière dont OpUtils de ManageEngine peut vous aider à y parvenir.

Défis à relever dans un réseau dynamique lors d'événements

Un scénario d'une conférence ne se retrouve pas dans un environnement type réseau local. Lors d'un grand événement, le nombre d'appareils inconnus se connectant au réseau augmente considérablement. Ces appareils sont de types différents et possèdent des systèmes d'exploitation variés. À partir de cette liste de dispositifs inconnus, il est difficile de différencier les dispositifs sans autorisation des dispositifs autorisés.

Mais les conséquences de l'absence de sécurisation d'un réseau peuvent se traduire par des violations de données, exposant les informations sensibles de l'organisation. Et ce n'est pas tout : cela pourrait également entraîner une interruption des services et nuire à la réputation de l'organisation.

Alors, comment repérer et maîtriser un appareil non autorisé parmi une liste d'appareils inconnus ? Imaginez que vous traciez manuellement les câbles, que vous vous efforciez d'identifier les appareils connectés et que vous vous inquiétiez d'un accès non autorisé, tout cela en même temps. Un « switch port mapper » doté de capacités de détection des périphériques malveillants est tout ce dont vous avez besoin pour éviter ces problèmes.

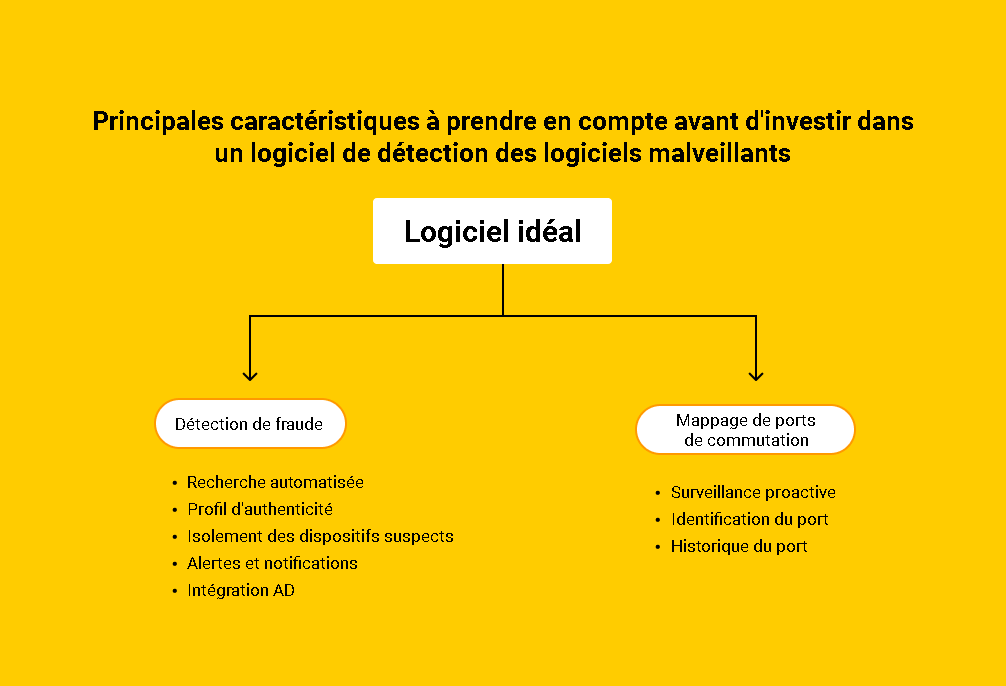

Principales caractéristiques à prendre en compte dans un logiciel de détection des périphériques malveillants

Voici quelques-unes des principales caractéristiques à prendre en compte lorsque vous investissez dans un logiciel de rogue device detection.

Découverte automatisée : Le logiciel de Rogue Device Detection doit découvrir automatiquement tous les périphériques connectés au réseau.

Profilage de l'authenticité : Le logiciel que vous choisissez doit vous permettre de comparer immédiatement les périphériques connectés avec des listes pré-approuvées et de classer les périphériques découverts sur le réseau comme "trusted" (fiables) ou "rogue" (malveillants). Il doit également comporter une option pour les invités, car les participants à un événement seront des utilisateurs temporaires accédant au réseau.

Isolation des terminaux suspects : L'outil doit comporter une option permettant de bloquer à distance les ports de commutation qui connectent des appareils non autorisés au réseau. De cette manière, vous pouvez immédiatement empêcher les appareils non autorisés d'accéder au réseau.

Alertes et notifications : La solution doit déclencher des alertes en cas de scénarios tels que l'usurpation d'adresse ARP ou l'expiration de la validité des invités. Cela vous permet d'être informé des incidents de réseau et de prendre immédiatement des mesures correctives.

Intégration AD : Le choix d'un outil avec intégration AD offre des avantages supplémentaires, améliorant la détection des périphériques malveillants en vérifiant les connexions réseau avec les données utilisateur authentifiées, ce qui facilite l'identification rapide des périphériques non autorisés.

En plus de ces fonctionnalités, l'outil doit inclure des fonctions de surveillance des ports de commutateur afin de renforcer l'aspect sécuritaire et de permettre un examen complet du réseau lors d'événements.

Voici quelques caractéristiques que doit posséder l’outil Switch Port Mapper que vous choisirez.

Surveillance proactive : L'outil doit être capable de surveiller en permanence l'activité des ports de commutation du réseau, ce qui vous permet de comprendre en temps réel les connexions et les déconnexions qui se produisent sur le réseau.

Identification des ports : Le cheminement manuel des câbles est fastidieux et parfois carrément impossible dans les entreprises, et il n'est absolument pas réalisable dans les scénarios de conférence. L'outil que vous choisissez doit offrir des informations complètes sur les ports connectés, en reconnaissant automatiquement les appareils connectés à chaque port de commutateur afin de rationaliser les processus de gestion et de dépannage du réseau.

Historique du statut des ports : L'outil doit conserver un historique de l'utilisation des ports, ce qui vous permet d'analyser les tendances d'utilisation des ports, d'identifier les pannes et d'optimiser le réseau.

Pourquoi utiliser OpUtils pour la gestion de réseau ?

OpUtils est une solution de gestion d'adresses IP (IPAM) et de vision des ports de commutateurs (SPM) qui vous permet de prendre le contrôle de votre espace d'adresses IP. Son module intégré de détection des périphériques malveillants (Rogue Device Detection) permet d'identifier les périphériques non autorisés sur le réseau et de les bloquer immédiatement. Mais OpUtils ne se limite pas à cela ! Voyons comment OpUtils facilite la gestion des réseaux IP.

IPAM :

OpUtils aide efficacement à surveiller l'espace d'adresses IP et à rationaliser l'allocation et le suivi des adresses IP. Grâce aux capacités de surveillance des sous-réseaux, vous pouvez surveiller de près l'utilisation des adresses IP, optimisant ainsi l'allocation des ressources. OpUtils simplifie la surveillance des serveurs DHCP (DHCP server monitoring) en vous permettant de configurer les champs d'application DHCP et de surveiller les informations des baux DHCP, garantissant ainsi une attribution efficace des adresses IP sur l'ensemble du réseau.

Vision des ports de commutateur :

Les capacités de gestion des ports de commutateur d'OpUtils vous permettent de connaitre l’état réel des ports, vous aidant ainsi à obtenir une visibilité sur la connectivité du réseau. La mesure de l'utilisation des ports dans le module "switch port mapper" vous permet d'optimiser les ressources du réseau et de repérer les goulets d'étranglement potentiels.

Détection des périphériques malveillants :

Les capacités de détection des périphériques malveillants d'OpUtils permettent d'identifier les périphériques non autorisés, tels que les ordinateurs, les imprimantes ou les périphériques IoT. Le profilage d'authentification d'OpUtils permet de scruter le comportement des périphériques en analysant l'historique de la connectivité des ports de commutateurs, ce qui vous permet de les classer rapidement en tant que périphériques autorisés, invités ou malveillants. Les terminaux invités sont assortis d'une période de validité. En outre, OpUtils permet le blocage instantané des ports, ce qui vous permet de répondre rapidement aux identifications de périphériques non autorisés, de rejeter les accès non autorisés et de traiter les risques de manière proactive afin de renforcer la sécurité du réseau.

Alertes et rapports :

OpUtils envoie des alertes par le biais de canaux de notification personnalisés, afin de vous tenir informé des problèmes de réseau. Il prend en charge le courrier électronique et les message syslog pour les notifications d'alertes, ce qui garantit que vous recevez les alertes par le biais de vos canaux de communication préférés. Grâce aux fonctionnalités de création de rapports granulaires, vous pouvez générer sans effort des rapports sur l'utilisation des adresses IP, l'activité des ports de commutation, la détection des périphériques malveillants et d'autres métriques vitales du réseau instantanément, ou les programmer pour une utilisation ultérieure.

En outre, OpUtils dispose également de fonctionnalités telles qu'un scanner IP avancé, plus de 30 outils réseau complets et des fonctionnalités polyvalentes pour surveiller le réseau et la bande passante afin d'approfondir les spécificités de tout problème.

Réservez dès aujourd'hui une démonstration en direct avec nos experts produits pour comprendre comment OpUtils peut sauver votre réseau lors d'événements importants. Si vous souhaitez découvrir OpUtils dès aujourd'hui, téléchargez dès maintenant une version d'évaluation gratuite de 30 jours.