À partir du 15 octobre 2024, Microsoft Entra ID, Microsoft Intune et d'autres applications Microsoft Azure exigeront des utilisateurs qu'ils se connectent avec Microsoft Entra MFA. Face aux menaces croissantes de prise de contrôle de comptes et d'attaques de phishing à grande échelle ciblant les utilisateurs Microsoft Entra ID, cette mesure semble être un pas dans la bonne direction.

Cependant, ce mandat s'accompagne également de quelques préoccupations pratiques que les admins doivent connaître avant de préparer leur entreprise à ce mandat. Poursuivez votre lecture pour découvrir les raisons pour lesquelles Microsoft va rendre obligatoire le MFA pour les connexions Microsoft Entra ID et Azure, comment Microsoft prévoit de l'implémenter, quelques-uns des problèmes que cette mesure pourrait entraîner et comment ManageEngine M365 Manager Plus peut aider votre entreprise à s'y préparer de manière efficace.

La nécessité d'un MFA obligatoire dans Microsoft Entra ID

Le MFA a toujours été une aide majeure pour sécuriser l'accès aux comptes utilisateur, applications, ressources, et plus encore. Cependant, son implémentation au sein d'une entreprise est souvent un casse-tête. La mise en place et l'utilisation du MFA sont souvent considérées comme difficiles car les admins doivent ajuster les configurations et les utilisateurs doivent apprendre le nouveau flux d'authentification.

Cependant, les avantages dépassent largement les coûts et les efforts liés à la mise en place du MFA. Une étude récente Microsoft a révélé que 98,56 % des comptes compatibles avec le MFA sont protégés contre les violations impliquant des fuites d'informations d'identification, car même lorsque les informations d'identification sont exposées, elles ne sont pas utiles lorsque l'authentification ne dépend pas uniquement d'elles. Tant que l'utilisateur peut sécuriser son facteur d'authentification, qui est plus facile à sécuriser qu'un mot de passe textuel, son accès est en grande partie sécurisé.

Comment le MFA obligatoire sera-t-il implémenté dans Microsoft Entra ID ?

Microsoft a déjà semé les graines de ce mandat en novembre 2023 avec l'introduction de trois stratégies d'accès conditionnel par défaut. Ces stratégies sont en mode rapport uniquement, et les admins peuvent choisir de les implémenter maintenant ou de se retirer jusqu'à ce qu'elles soient appliquées automatiquement le 15 octobre 2024.

- La première stratégie exige que les utilisateurs se soumettent au MFA lorsqu'ils se connectent aux portails admin tels que l'admin center Microsoft 365, l'admin center Microsoft Entra et l'admin center Exchange. Elle s'applique aux tenants disposant de licences Microsoft Entra ID P1 ou P2.

- La deuxième stratégie concerne les configurations MFA utilisant l'ancienne implémentation MFA par utilisateur. Cette stratégie rend le MFA obligatoire lors de la connexion aux applications cloud liées à votre tenant et s'applique aux tenants avec des licences Microsoft Entra ID P1 ou P2.

- La troisième stratégie impose le MFA et la réauthentification pour les connexions à haut risque. Elle ne s'applique qu'aux clients commerciaux qui ont un tenant avec la licence Microsoft Entra ID P2.

Toutefois, il ne s'agit pas du principal plan d'action du mandat. Microsoft a envoyé des notifications préalables par email à tous les administrateurs globaux pour les informer qu'ils devront utiliser le MFA pour se connecter à leurs admin centers et, à terme, à d'autres ressources administratives. Cette mesure sera mise en œuvre en deux phases.

- La phase 1 débutera le 15 octobre 2024 : Le MFA sera rendue obligatoire pour l'accès aux portails admin pour les applications telles que Microsoft Entra ID, applications Azure et Microsoft Intune. Le MFA sera également requis pour accéder à tous les services gérés par l'admin center Microsoft Intune, tels que les PC Windows 365 Cloud.

- La phase 2 commencera début 2025 : Le MFA sera appliqué pour Azure CLI, Azure PowerShell, l'app mobile Azure et les outils Infrastructure as Code.

Bien qu'il s'agisse des phases officielles annoncées en septembre 2024, Microsoft a également déclaré qu'elle prévoyait de « garantir que 100 % des comptes utilisateur sont protégés par une authentification multifacteur gérée de manière sécurisée et résistante au phishing ». Il ne serait donc pas surprenant que l'authentification multifacteur soit bientôt obligatoire pour les utilisateurs qui ne sont pas admins.

Comment pouvez-vous vous préparer au MFA obligatoire dans Microsoft Entra ID ?

Maintenant que nous avons une vue d'ensemble du mandat, nous pouvons nous plonger dans les préoccupations communes que cela soulève pour les admins.

Est-ce que tous mes utilisateurs devront configurer le MFA ?

Seuls les utilisateurs qui se connectent aux applications mentionnées ci-dessus avec un rôle utilisateur qui prend en charge les opérations de création, lecture, mise à jour ou suppression devront configurer le MFA pour accéder à ces applications, bien que ce soit toujours une bonne idée pour chaque utilisateur de configurer le MFA pour sécuriser leur accès.

Que se passe-t-il si je n'active pas le MFA pour mes utilisateurs avant le 15 octobre 2024 ?

Les utilisateurs qui n'ont pas configuré le MFA pour leurs comptes avant la date limite seront invités à s'inscrire à Microsoft Entra MFA et à configurer leurs méthodes MFA préférées lorsqu'ils se connecteront après la date limite.

Que faire si mon entreprise n'est pas encore prête pour un mandat MFA ?

Si votre entreprise ou même un tenant spécifique n'est pas prêt à mettre en place le MFA avant la date limite, l'un de vos administrateurs globaux devra demander une période de grâce sur cette page avant le 15 octobre 2024. Cela repoussera la date d'application pour votre tenant au 15 mars 2025.

Comment implémenter le MFA à l'échelle de l'entreprise pour mes utilisateurs ?

Pour satisfaire ce mandat, vous devez mettre en place le MFA en utilisant l'accès conditionnel ou le MFA par utilisateur. Les stratégies d'accès conditionnel vous aident à mettre en place plusieurs étapes de vérification et à changer les méthodes requises en fonction des conditions de connexion, telles que le lieu et l'heure. Le MFA par utilisateur vous permet de configurer le MFA pour des utilisateurs individuels si vous ne préférez pas utiliser l'accès conditionnel.

J'ai une licence Microsoft Entra ID Free et je n'ai pas accès à l'accès conditionnel ou au MFA par utilisateur. Comment puis-je activer le MFA ?

Pour configurer le MFA pour vos utilisateurs dans les tenants avec des licences Microsoft Entra ID Free sans frais supplémentaires, vous pouvez activer les paramètres de sécurité par défaut dans les propriétés de votre tenant, ce qui exigera que tous les utilisateurs et admins s'inscrivent au MFA en utilisant l'application Microsoft Authenticator ou toute autre application tierce utilisant les TOTP OATH.

Puis-je contourner le MFA dans ce règlement si je le configure à l'aide de l'accès conditionnel ?

Alors que les exigences MFA pouvaient auparavant être contournées en utilisant des stratégies d'accès conditionnel configurées avec des IP de confiance, emplacements et autres facteurs, il ne sera pas possible de faire la même chose avec les stratégies de ce mandat en vigueur. Nous avons contacté Microsoft pour savoir comment ce mandat MFA sera implémenté, et Microsoft nous a informés que cela se fera en utilisant une stratégie d'accès conditionnel qui ne sera accessible à aucun des membres du tenant et qui ne ciblera que les applications listées.

Comment ce mandat affecte-t-il les comptes de service ?

Microsoft a indiqué dans sa réponse à nos questions que si des objets utilisateur sont utilisés comme comptes de service pour exécuter des scripts ou autres automatisations, ils devront également être soumis au MFA une fois que le mandat sera en vigueur. Les identités de charge de travail, telles que les applications, identités gérées et principaux services, n'auront pas à s'authentifier avec le MFA, et il est recommandé de convertir vos comptes de service en identités de charge de travail.

Comment M365 Manager Plus peut vous aider à organiser votre implémentation MFA

La configuration du MFA est une mesure de sécurité essentielle pour votre entreprise, et il est encore plus important de s'assurer que tous vos utilisateurs ont activé le MFA. Le contrôle de l'utilisation du MFA au sein de votre entreprise permet de réduire les risques d'accès non autorisé aux comptes de vos utilisateurs.

ManageEngine M365 Manager Plus est un outil complet utilisé pour la création de rapports, gestion, surveillance, audit et création d'alertes pour les activités critiques dans votre environnement Microsoft 365. Il peut vous aider à planifier et exécuter votre implémentation MFA grâce à des rapports détaillés qui peuvent être utilisés pour configurer sans effort le MFA pour vos utilisateurs en masse.

Voici comment vous pouvez utiliser M365 Manager Plus pour optimiser votre campagne d'implémentation MFA :

Générer un rapport sur le statut MFA des utilisateurs dans Microsoft Entra ID

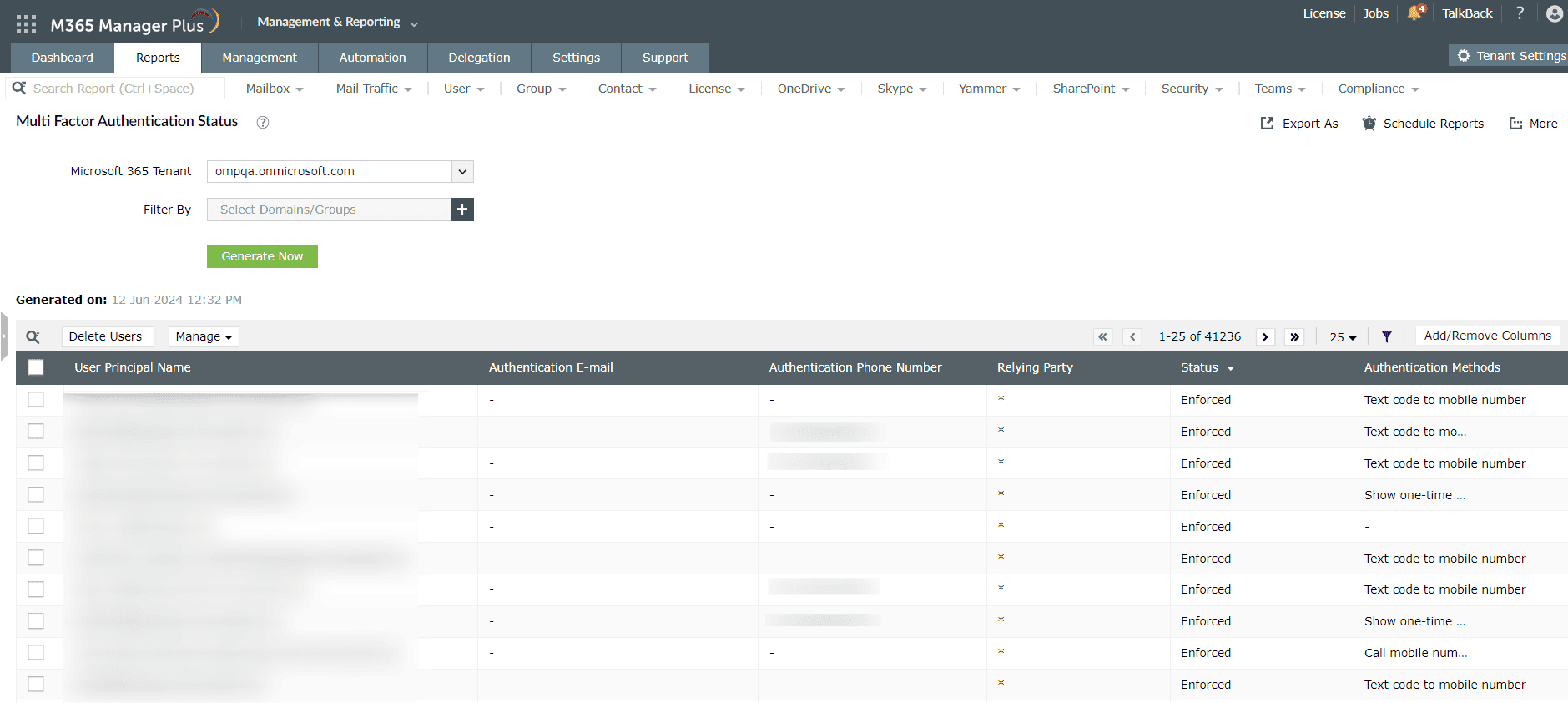

Le rapport Multi Factor Authentication Status de M365 Manager Plus vous donne les détails des méthodes MFA configurées pour vos utilisateurs dans Microsoft Entra ID (Img. 1). Si l'un de vos utilisateurs n'a pas configuré l'authentification multifacteur pour son compte, son statut sera indiqué comme étant désactivé. Vous pouvez filtrer ces entrées dans le rapport et les sélectionner pour votre implémentation MFA.

Image 1. Le rapport Multi Factor Authentication Status dans M365 Manager Plus.

Activer, appliquer et réinitialiser le MFA pour vos utilisateurs en masse dans Microsoft Entra ID

Une fois que vous avez sélectionné les utilisateurs pour lesquels vous souhaitez configurer le MFA, vous pouvez sélectionner la tâche de gestion MFA Settings à partir du même rapport. Vous pouvez définir les méthodes MFA autorisées et la méthode par défaut à utiliser. Vous pouvez également choisir d'activer le MFA pour les utilisateurs et les laisser choisir leurs propres méthodes d'authentification, ou vous pouvez appliquer le MFA avec les authentificateurs disponibles.

Téléchargez la version d'évaluation gratuite de 30 jours de M365 Manager Plus pour voir ces fonctionnalités en action et explorer les autres fonctionnalités offertes par cet outil. Contactez-nous pour une démo gratuite et personnalisée sur la configuration de ces fonctionnalités afin de sécuriser votre environnement.