- Détails

- Catégorie parente: Solutions ManageEngine

- Logs et sécurité

La version 111000 de Password Manager Pro a apporté une améloriation dans la gestion des politiques de mots passe.

Découvrons ensemble ces nouveautés !

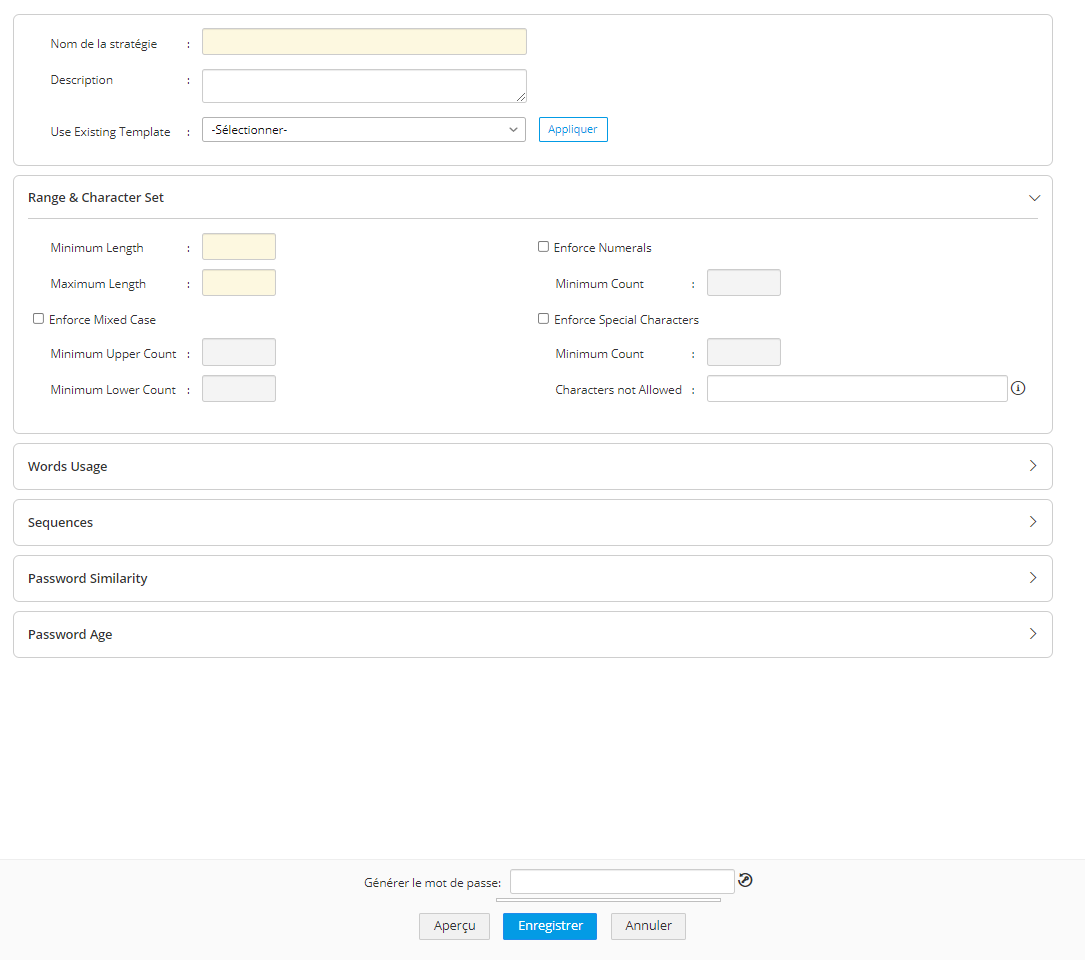

Nouvelle interface de gestion de politique de mots de passe :

La nouvelle interface a été réorganisé en sections

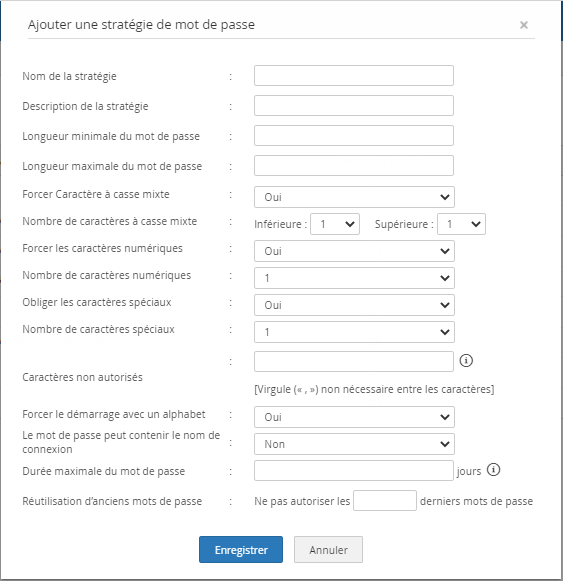

Avant la version 11.1 |

A partir de la version 11.1 |