- Détails

- Catégorie parente: Solutions ManageEngine

- Active Directory

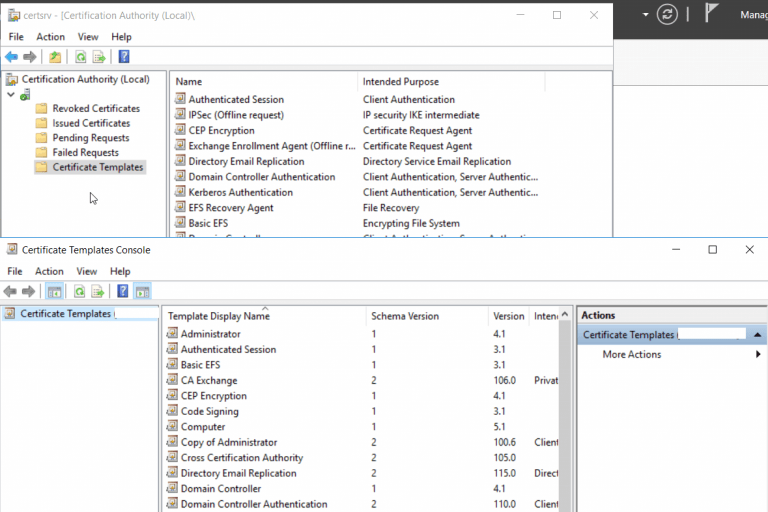

L'Active Directory (AD) est crucial pour la stratégie de gestion des identités et des accès d'une entreprise, mais son architecture complexe est également une zone privilégiée pour les vulnérabilités négligées. Les services de certificats Active Directory (ADCS) constituent l'une de ces fonctionnalités souvent négligées.

Services de certificats Active Directory

L'ADCS est un service qui fournit une solution robuste pour la gestion des certificats numériques dans un environnement Windows Server. Il s'appuie sur l'AD pour gérer les certificats dans un environnement de domaine. Les certificats peuvent être utilisés pour sécuriser plusieurs services dans l'AD, tels que la communication chiffrée par email, l'accès basé sur un VPN, et plus encore.

Les certificats sont des verrous virtuels, mais ils peuvent être brisés en utilisant simplement le bon ensemble d'outils, sans qu'il soit nécessaire de maîtriser la technologie sous-jacente.